Ein Kunden muss auf bestimmte Webdienste unter seiner statischen IP Adresse (die der Firma) gelegentlich auch von unterwegs zugreifen. Nur über diese Adresse kommend erhält er dort Einlass.

Er könnte über TeamViewer von unterwegs auf einen Rechner in der Firma zugreifen und darüber dann den Browser bedienen.

Wir entschieden uns aber, seine vorhandene Sophos UTM Firewall zu nutzen.

Folgendermaßen ging ich vor:

Einrichtung einer SSL-VPN Verbindung. Diese hat jedoch zunächst die Eigenschaft, einen split-tunnel zu erstellen, sprich: Nur der Trafic für das entfernte LAN wird durch den Tunnel geleitet, andere Anfragen, so auch die Web-Aufrufe (die eigentlich über die Firmen-IP erfolgen sollen), würden direkt vom Client ins Web gleitet.

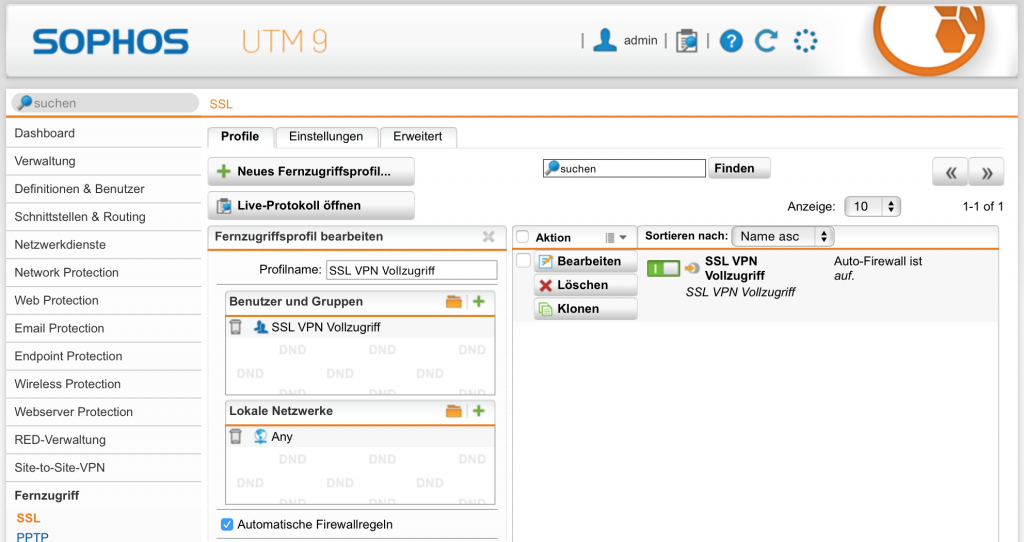

Um dies zu unterbinden genügt es, in der Konfiguration unter „Lokale Netzwerke“ des SSL-VPN Profiles (Fernzugriff/SSL) in der Sophos UTM „Any“ für das erlaubte Netzwerk zur VPN Nutzung ein zutragen. Damit veranlasst die Sophos, dass der gesamte Trafic durch den Tunnel geroutet wird. Ein evtl. bereits eingerichteter VPN Client muss mit neu heruntergeladenen Konfig-Daten aktualisiert werden. Vergesst die automatischen Firewall-Regeln nicht oder aber setzt manuelle Regeln für das neue Netzwerk.

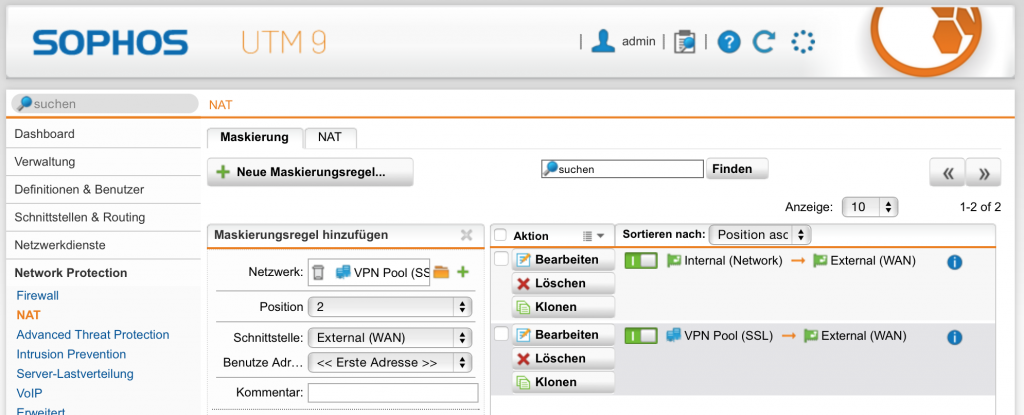

Nicht zu vergessen ist, dass wir in der Firewall nun das zugehörige VPN-SSL Netzwerk noch maskieren müssen, damit das Netzwerk auch „raus“ ins Internet kann.